1 引言

作为新一代移动通信技术,5G系统在提升移动互联网用户业务体验的基础之上,进一步满足未来物联网应用的海量需求,与各行业深度融合,实现真正的“万物互联”。

5G网络支持更高带宽、更低时延、更大连接密度,可以满足3类应用场景:增强移动宽带(Enhanced Mobile Broadband,eMBB),超可靠低时延通信(Ultra-reliable and Low-latency Communications,uRLLC)以及海量机器类通信(Massive Machine Type Communications,mMTC)。

为满足3种不同业务类型的通信需要,要求运营商能够针对新系统、新环境下的差异性,研究5G业务系统安全方面的典型特征,做好5G网络业务的安全管控,保障5G网络系统业务运营安全。

2 5G网络架构与数据流分析

本文以目前5G网络规划使用的NSA Option3x、SA Option2两种架构为例,对5G数据流走向及存在的信息安全问题进行分析。

2.1 NSA Option3x网络架构介绍与数据流分析

基于NSA Option3x方案的5G网络总体架构和4G LTE网络总体架构基本相同,是由分组域核心网、电路域核心网、IMS核心网及相关业务平台、无线接入网和NSA终端组成,其中分组域核心网通过功能增强支持NSA核心网,简称EPC+。在NSA Option3x的网络系统中,信令面均通过eNB和EPC+的S1-C接口连接交互。

对于NSA Option3x方案,数据可按承载粒度由4GeNB基站或5GgNB基站通过S1-U隧道和EPC+交互,X2接口除了承载信令外,还支持数据面报文的交互,即gNB支持将一个承载内的下行数据按照一定规则通过X2接口分流至eNB,上行数据可从eNB通过X2接口发送至gNB,也可直接通过NR空口发送至gNB。所有信令数据通过eNB到核心网,Volte数据通过eNB到核心网。

2.2 SA Option 2网络架构介绍与数据流分析

在SA Option 2组网方式中,接入层及非接入层信令和数据均通过5G协议进行传输。

在核心网层面,核心网组网架构、设备为5G新核心网架构、设备;所有核心网信令、流程按照5G核心网协议进行传输; 5G控制面采用基于服务的架构(SBA),控制面网元包含AUSF、AMF、SMF、NSSF、NEF、NRF、PCF、UDM等;5G用户面功能设备为UPF;可以对垂直行业用户提供业务优化能力,如网络切片、边缘计算(MEC)信息开放等。

在接入网层面,5G SA用户通过NR空口接入5G核心网;5G接入采用gNB基站;支持与4G切换、重选互操作;所有控制面数据与用户面数据均通过gNB传输到5G核心网。

3 5G信息安全管控

5G网络架构以及应用的变化,使得5G的信息安全管控也随之发生改变。下面我们从5G信息安全管控体系以及5G应用于人工智能(AI)、物联网(IoT)、云计算(Cloud Computing)、大数据(Big Data)、边缘计算(Edge Computing)这几个方面可能带来的变化为切入点,介绍5G网络的信息安全管控问题。

3.1 5G信息安全管控体系问题总述

(1)NSA架构下的信息安全管控变化。NSA架构下,架构与应用的变化为:接入网基站发生变化,引入5G的gNB基站;会出现5G应用于人工智能、物联网、云计算、大数据、边缘计算等场景下的新业务;5G传输速率会相比于4G明显提高。

基于以上变化,我们需要确认安全管控的需求点为:信息安全管控系统的覆盖能力能否对5G新业务进行覆盖;现有系统的解析、计算能力需对5G场景下的高速率业务进行匹配。

(2)SA架构下的信息安全管控变化。SA架构下,架构与应用的变化为:接入网、核心网的设备、流程、信令均发生变化,接入网与核心网均引入新的5G设备;会出现更多5G应用于不同场景的新业务;会产生大量垂直行业下的新应用;会引入边缘计算、切片。

基于以上变化,我们需要确认安全管控的需求点为:信息安全管控系统的覆盖能力;部分信息安全管控系统需要改造,匹配系统架构;为新的应用场景、业务、协议提供安全管控能力;为垂直行业提供安全管控。

3.2 5G在人工智能场景下的信息安全管控

3.2.1 5G与人工智能融合下的信息安全风险

5G网络下,人工智能提供的应用数量日益增长,同时这些应用也会带来安全风险,如:

(1)深度伪造技术。深度伪造(Deepfake)是一种利用人工智能和机器学习将人的脸叠加到另外一个人的身体上的技术。目前,华盛顿大学研究人员已经可以利用音视频人工智能技术,虚拟出政治人物演讲,达到以假乱真的效果。未来,不法分子可能会利用人工智能技术,针对公众人物制作虚假视频,进行诈骗、政治宣传等。

(2)人工智能恶意软件。据报道,IBM研究院安全研究人员开发了一种由人工智能驱动的“高度针对性和回避性”攻击工具DeepLocker,将现有的几种人工智能模型与当前的恶意软件技术相结合,创建一种特别具有挑战性的新型恶意软件。该恶意软件可以隐藏其意图,直到它触达特定受害者,才会释放恶意行为。

(3)语音机器人骚扰电话。2019年“3·15”晚会上曝光不少企业通过模仿人类声音的智能机器人拨打大量骚扰电话。在对某人工智能公司的暗访中,记者发现,一年内该公司利用智能机器人拨打了40多亿次骚扰电话,涉及30多个行业。

(4)人工智能钓鱼邮件。黑客可以使用人工智能技术,对用户大量生成有针对性的钓鱼邮件。此外,还可利用对抗生成网络技术,巧妙绕过目前已有的反钓鱼邮件系统,达到攻击用户的目的。

3.2.2 针对5G与人工智能融合下新增风险的管控措施

人工智能信息安全风险,并非在5G网络下所特有的风险,而是人工智能自身所具有的风险。5G网络使得人工智能技术的使用迅速增加,因此人工智能的安全风险也增大,我们针对人工智能风险提出了以下管控措施:

(1)对抗训练。主动生成大量对抗样本供模型进行学习,提升模型应对对抗样本的能力;手机恶意软件管控系统及时更新恶意软件数据库;骚扰电话、虚假主叫监控系统对自动语音拨打建立有针对性的监控流程、算法模型;不良信息集中管控系统及时更新钓鱼网站识别算法。

(2)源头预防与联合治理相结合。对于人工智能生成的虚假音视频,目前的安全管控系统很难直接监测,因此只能联合多方进行管控。建议视频发布源头加强审核,工信部、公安部、网信办等有关部门加大违规人员、网站处罚力度。

3.3 5G在物联网场景下的信息安全管控

万物互联是人工智能时代背景下物联网的最终极目标之一。物联网设备的海量增长,以及5G网络商用化的逐步展开,将使物联网卡引发的信息安全风险与4G时代相比也会成倍增长,因此更需要重点关注。

3.3.1 5G与物联网融合下的信息安全风险

物联网卡的发放管理不严格,可能出现违规转售转租等管理风险;物联网终端易被侵入遭受恶意控制,进而可能形成僵尸网络并攻击其他网络用户,出现非法散播违规内容的风险(例如传播垃圾短信、拨打骚扰电话等)。

3.3.2 针对5G与物联网融合下新增风险的管控措施

对于疑似违规的物联网卡,可以基于物联网卡开卡(注册)信息、位置信息、上网流量、通话记录、短信记录等数据进行专项分析,并对安全风险进行监控,可采取的物联网卡安全监测方法如下。

(1)业务滥用分析。根据物联网卡被授权移动业务情况(例如单独开通通话、上网等功能)、消费地点、消费账单等数据进行分析。

(2)机卡分离监测。根据物联网卡被授权的行业业务情况,例如控制系统(如电表、充电桩)、车联网、智能安防系统、智能终端、IMEI号码,以及相关业务可能的位置情况等内容,来判定行业卡/物联网卡是否存在机卡分离的现象。

(3)位置异常变动分析。根据物联网卡被授权的行业业务情况,以及LAC、CI数据等,判断是否存在位置异常变动情况。

(4)恶意攻击检测。根据上网日志、DNS日志等数据,发现物联网卡设备被人植入后门,并恶意利用进行DDoS攻击、僵尸网络挖矿等行为。

(5)骚扰电话、垃圾短信分析。根据物联网卡号段信息,通话信令数据、疑似垃圾短信上报数据,发现物联网卡拨打骚扰电话、发送垃圾短信、传播恶意链接的情况。

(6)区域分析、行业分析、整体态势分析。分析并展示违规、物联网卡的区域情况(例如地市)、行业情况、整体态势(例如时间展示、违规比例展示、总量展示、最新违规情况展示等)。

3.4 5G在云计算场景下的信息安全管控

5G环境下,更多的云计算资源将会接入网络,也会加速高清视频、虚拟现实/增强现实(VR/AR)、云视频等业务的发展。资源的扩张,业务的发展,也会给信息安全管控带来新的挑战。

3.4.1 5G与云计算融合下的信息安全风险

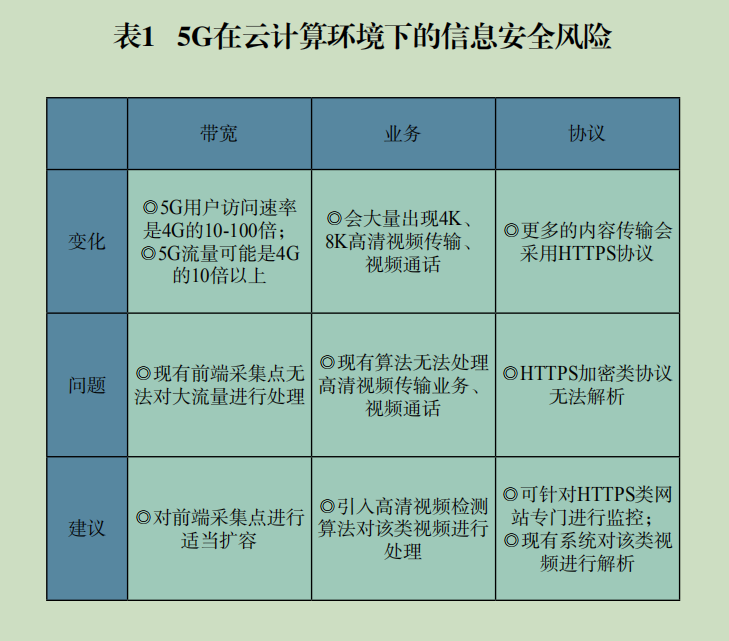

在5G网络环境下,云计算可能带来的信息安全风险参见表1。

3.4.2 针对5G与云计算融合下新增风险的管控措施

如表1所介绍,对于5G环境下带宽增大的问题,需要对现在不良信息集中管控系统前端采集点进行适当扩容,来满足新增需求;对于新出现的业务、协议(例如HTTPS等),需要针对其进行专项研究,并对特定的内容进行还原、解析、判定。

3.5 5G在边缘计算中的信息安全管控

3.5.1 5G与边缘计算融合下的信息安全风险

移动边缘计算(MEC)是一个“硬件+软件”的系统,通过在移动网络边缘提供IT服务环境和云计算能力,以减少网络操作和服务交付的时延,是5G的重要支撑力量。在5G独立组网商用以后,预计车联网、虚拟现实、增强现实、高清视频、工业互联网、远程医疗等众多垂直行业应用会涉及边缘计算。边缘计算有如下特点:

(1)传统的CDN/WebCache中,边缘节点不直接产生数据,也不对数据进行处理,而是由内容中心对数据进行分发,或直接对用户上网数据进行缓存。

(2)在边缘计算中,用户设备(例如汽车、工程设备、医疗平台、家庭电脑、智能手机等)产生用户侧数据,上传到边缘云/边缘服务器,边缘服务器在不跟中心服务器发生交互的前提下,直接对数据进行储存、计算,并将处理结果返回给用户设备。

(3)用户侧上传的尤其是媒体类型的数据,可能存在信息安全风险隐患。

3.5.2 针对5G与边缘计算融合下新增风险的管控措施

边缘计算由5G用户名功能模块和边缘计算平台构成;5G网络中控制面和用户面彻底分离,控制面网元可以集中在大区/省中心,用户面网元可根据业务需求(如时延要求)分层部署在不同的网络位置,包括大区/省中心、地市、区县等;深度报文检测(Deep Packet Inspection,DPI)设备可对UE到用户面的N3接口数据进行采集,进而进行监控。

4 5G对现有安全管控系统影响分析

4.1 5G NSA架构对安全管控系统的影响

4.1.1 对DPI采集设备的影响

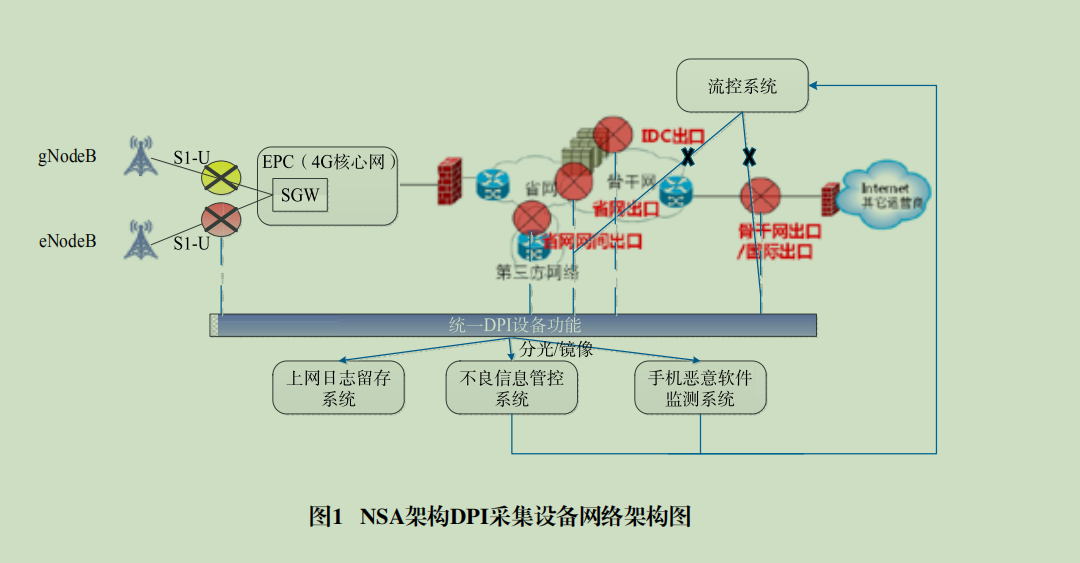

在5G NSA网络架构下,DPI采集设备的架构图参见图1,采集点包括S1-U接口、省网网间出口、省网出口、IDC出口、骨干网出口以及国际出口。

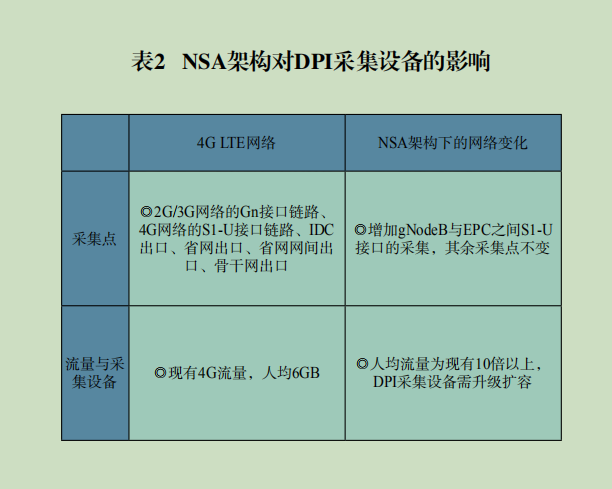

对于DPI设备的具体影响,表2进行了总结。

4.1.2 对安全管控系统覆盖面的影响

在NSA架构下,安全管控系统只有接入网的架构、信令、用户面数据流发生变化,核心网架构、信令、数据流未发生变化;5G业务所有的信令数据、业务数据可被现有系统采集,可以实现管控。

4.2 5G SA架构对安全管控系统的影响

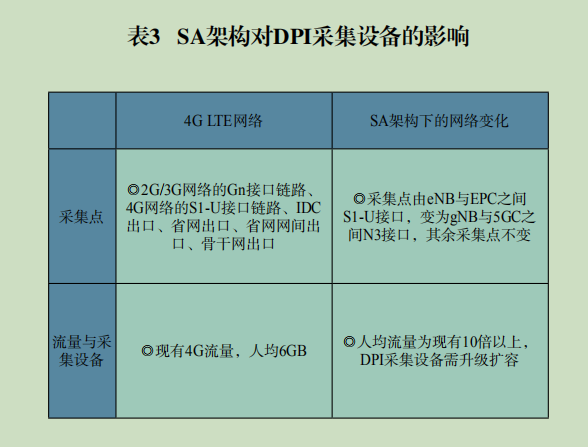

4.2.1 对DPI采集设备的影响

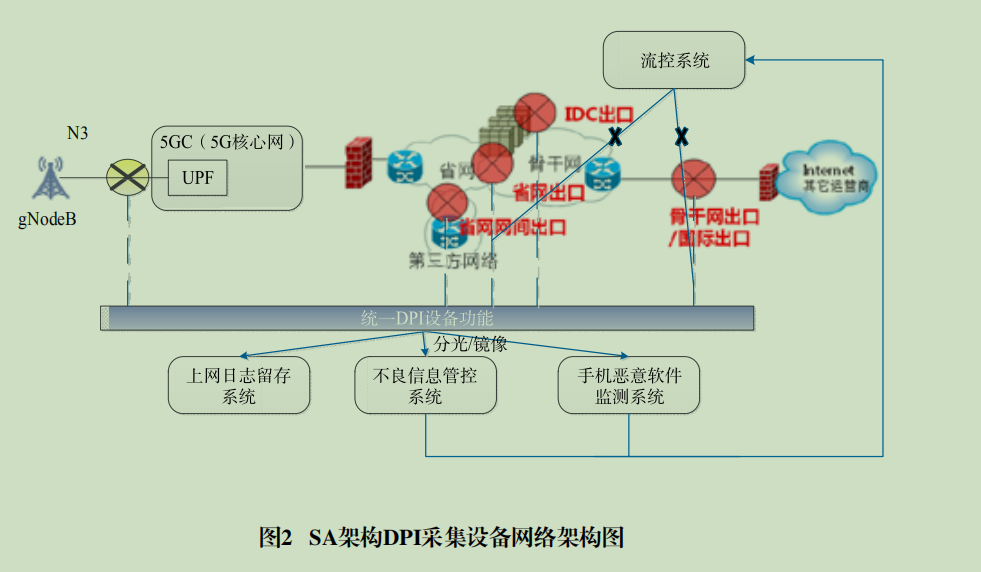

在5G SA网络架构下,DPI采集设备的架构参见图2。在该架构图中,DPI采集点会发生变化。

对于DPI设备的具体影响,表3进行了总结。

4.2.2 对电话管控系统的影响

对SA架构下电话管控系统(包括虚假主叫管控系统、骚扰电话监控系统、国际诈骗电话监控系统)进行分析,可得出如下结论:

(1)电话管控的信令采集仍在IMS域进行,其中虚假主叫管控系统采集Mx接口,骚扰电话监控系统采集ISC接口,国际诈骗电话监控系统采集MGCF出口信令。

(2)电话管控系统信令采集部分字段会发生变化。

(3)SA架构下5G业务所有的信令数据可以被现有系统采集,可以实现语音管控。

4.2.3 对垃圾短信管控系统的影响

5G SA架构下,短消息发送流程分为SMSoNAS以及SMSoIP两种模式,两种模式下的短信发送都会经过SMSC(短信中心),可被现有垃短系统监控。

4.2.4 对不良信息管控系统的影响

5G SA架构可以实现对不良信息的监控,但涉及边缘节点的数据,需要增加DPI设备对于N3接口的数据采集。但此时预计采集数据量会增大,可能需要对相关设备进行扩容。在5G下,会出现大量VR/AR视频等业务,使用VR/AR类协议,而目前现有算法无法对VR/AR类视频进行分析,导致无法对VR/AR类不良视频进行监控。

5 结语

本文对5G新网络环境下可能面临的信息安全风险进行了简要分析,并针对5G下两种不同的网络架构,提出了信息安全风险的影响面以及可能的管控措施、手段。通过以上措施,我们可以对5G下可能出现的信息安全风险提前做好准备,为5G网络更好地运行打下良好基础。

(原载于《保密科学技术》2020年9月刊)